Flashlight является автоматизированным инструментом сбора информации, который позволяет сканировать сети и собирать информацию.

Для получения дополнительной информации об использовании фонарика можно использовать опцию "-h" или "-help".

Параметры использования этого приложения можно перечислить ниже:

- -h, ----help : Он показывает информацию об использовании приложения фонарик.

- -p <ProjectName> or --project < ProjectName>: : Он устанавливает название проекта с именем. Этот параметр может быть использован для сохранения различных проектов в различных рабочих пространствах.

- -s <ScanType> or –scan_type < ScanType > Он устанавливает тип сканирования. Существует четыре типа сканирований: активное сканирование, пассивное сканирование, сканирование скриншотов и фильтрация. Эти типы сканирований будут рассмотрены позже в деталях.

- -d < DestinationNetwork>, --destination < DestinationNetwork >: Он устанавливает сеть или IP, где сканирование будет выполнено против.

- -c <FileName>, --config <FileName>: Он определяет файл конфигурации. Сканирование реализуется в соответствии с информацией в файле конфигурации.

- -u <NetworkInterface>, --interface < NetworkInterface>: Он устанавливает сетевой интерфейс, используемый во время пассивного сканирования.

- -f <PcapFile>, --pcap_file < PcapFile >: Он устанавливает крышку файла, который будет отфильтрован.

- -r <RasterizeFile>, --rasterize < RasterizeFile>: Он устанавливает конкретное местоположение файла Rasterize JavaScript, который будет использоваться для съемки скриншотов.

- -t <ThreadNumber>, --thread <Threadnember>: : Он устанавливает количество потоков. Этот параметр действителен только в режиме сканирования скриншотов (сканирования экрана).

- -o <OutputDiectory>, --output < OutputDiectory >: Он устанавливает каталог, в котором результаты сканирования могут быть сохранены. Результаты сканирования сохраняются в 3 подориене: для результатов сканирования Nmap используются поднаправление "nmap", для файлов PCAP "pcap" поднаправление и для скриншотов "экран" поднаправлений. Результаты сканирования сохраняются в каталоге, показанных под каталогами вывода по этому параметру. Если эта опция не установлена, результаты сканирования сохраняются в каталоге, который запускают приложения Flashlight.

- -a, --alive: Он выполняет пинг-сканирование, чтобы обнаружить IP-адреса до фактического сканирования уязвимости. Используется для активного сканирования.

- -g <DefaultGateway>, --gateway < DefaultGateway >: Он идентифицирует IP-адрес шлюза. Если не установлен, выбран интерфейс с параметром "-I".

- -l <LogFile>, --log < LogFile >: Он определяет файл журнала, чтобы сохранить результаты сканирования. Если не установлено, журналы сохраняются в файле ".log" в рабочем каталоге.

- -k <PassiveTimeout>, --passive_timeout <PassiveTimeout>: Он определяет тайм-аут для нюхания в пассивном режиме. Значение по умолчанию составляет 15 секунд. Этот параметр используется для пассивного сканирования.

- -m, --mim: Он используется для выполнения атаки MITM.

- -n, --nmap-optimize: Он используется для оптимизации сканирования nmap.

- -v, --verbose: Он используется для перечисления подробной информации.

- -V, --version: Он определяет версию программы.

apt-get install nmap tshark tcpdump dsniffДля того, чтобы установить phantomjs легко, вы можете скачать и извлечь его из https://bitbucket.org/ariya/phantomjs/downloads.

Приложение фонарик может выполнять 3 основных типа сканирования и 1 тип анализа. Каждый из них перечислен ниже.

- Пассивное сканирование

В пассивном сканировании пакеты не отправляются в проволоку. Этот тип сканирования используется для прослушивания сети и анализа пакетов.

Запуск пассивного сканирования с помощью фонарика; название проекта должно быть указано как "passive-pro-01 ". В следующей команде пакеты, захваченные eth0, сохраняются в каталоге "/root/Desktop/flashlight/output/passive-project-01/pcap", в то время как файлы Pcap и все журналы сохраняются в каталоге "/root/Desktop/log".

./flashlight.py -s passive -p passive-pro-01 -i eth0 -o /root/Desktop/flashlight_test -l /root/Desktop/log –v

После завершения сканирования в каталоге "/root/Desktop/ " создается новый каталог под названием "flashlight_test" и файл журнала под названием "/root/Desktop/".

Каталог структуры "flashlight_test" как

ниже. Файл PCAP сохраняется в каталоге "/root/Desktop/flashlight_test/output/passive-pro-01/pcap". Этот файл PCAP может быть использован для целей анализа. ls /root/Desktop/flashlight_test -R

Содержимое файла журнала похоже на выход командной строки:

Во время стандартного пассивного сканирования пакеты вещания и прямые пакеты для сканирования машин захвачены. Кроме того, с помощью параметра "-мим/м" может быть выполнена атака Arp Spoof и MITM.

./flashlight.py -s passive -p passive-project-02 -i eth0 -g 192.168.74.2 -m -k 50 -v

При анализе захваченного файла PCAP можно увидеть трафик HTTP.

При расшифровке базового сообщения аутентификации будут доступны учетные данные, обозначающие информацию о доступе для веб-серверов.

Все параметры при пассивном сканировании перечислены ниже.

./flashlight.py -s passive -p passive-pro-03 -i eth0 -g 192.168.74.2 -m -k 50 -o /root/Desktop/flashlight_passive_full -l /root/Desktop/log -v- Активное сканирование

Во время активного сканирования скрипты NMAP используются при чтении файла конфигурации. Пример файла конфигурации (flashlight.yaml) хранится в каталоге "конфигурация" под рабочим каталогом.

tcp_ports:

- 21, 22, 23, 25, 80, 443, 445, 3128, 8080udp_ports:

скрипты:

screen_ports:

Согласно файлу конфигурации "flashlight.yaml", сканирование выполняется против "21, 22, 23, 25, 80, 443, 445, 3128, 8080" портов TCP, "53, 161" UDP портов, "http-enum" сценарий с помощью NMAP. Примечание: При активном сканировании screen_ports" опция бесполезна.

Эта опция просто работает с сканированием экрана. "-а" вариант полезен для обнаружения хостов путем отправки пакетов ICMP. Кроме того, увеличение числа потоков с помощью параметра "-т" увеличивает скорость сканирования.

- 53, 161- http-enum- 80, 443, 8080, 8443./flashlight.py -p active-project -s active -d 192.168.74.0/24 –t 30 -a -v

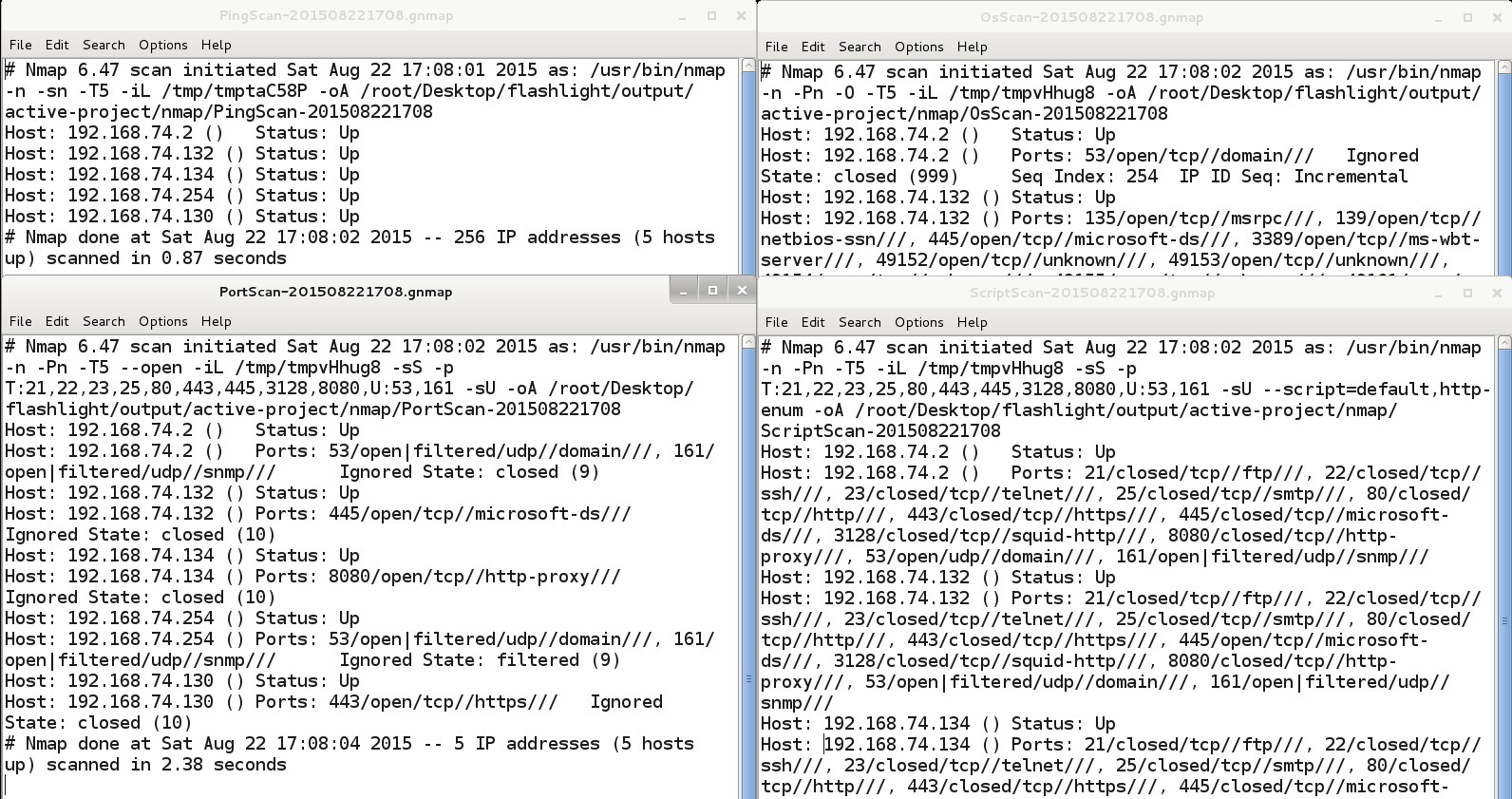

Путем бежать эта команда; выходные файлы в трех различных форматах (Normal, XML и Grepable) излучаются для четырех различных типов сканирования (сканирование операционной системы, сканирование Пинга, сканирование порта и сканирование скриптов).

Пример команды, что приложение фонарик работает может быть дано так:

- Сканирование операционной системы: /usr/bin/nmap -n-Pn -O -T5 -iL/tmp/"IPListFile" -oA /root/Desktop/flashlight/output/active-project/nmap/OsScan-"Date"

- Сканирование пингов: /usr/bin/nmap -n -sn -T5 -iL/tmp/"IPListFile" -oA /root/Desktop/flashlight/output/active-project/nmap/PingScan-"Date"

- Сканирование порта: /usr/bin/nmap -n -Pn -T5 --open -iL/tmp/"IPListFile" -sS -p T:21,22,23,25,80,443,445,3128,8080,U:53,161 -sU -oA /root/Desktop/flashlight/output/active-project/nmap/PortScan-"Date"

- Сканирование сценария: /usr/bin/nmap -n -Pn -T5 -iL/tmp/"IPListFile" -sS -p T:21,22,23,25,80,443,445,3128,8080,U:53,161 -sU --скрипт по умолчанию, http-enum -oA /root/Desktop/flashlight/output/active-project/nmap/ScriptScan-"Date"

Для запуска эффективного и оптимизированного активного сканирования можно

использовать параметр "-n ": параметр "-n " добавляет дополнительные параметры NMAP, которые показаны ниже;

… -min-hostgroup 64 -min-parallelism 64 -host-timeout=300m -max-rtt-timeout=600ms -initial-rtt-timeout=300ms -min-rtt-timeout=300ms -max-retries=2 -min-rate=150 …

./flashlight.py -p active-project -s active -d 192.168.74.0/24 -n -a –v

- Сканирование экрана

Сканирование экрана используется для доступа к скриншотам веб-сайтов/приложений с помощью директив в файле config (flashlight.yaml). Директивы в этом файле обеспечивают сканирование экрана для четырех портов ("80, 443, 8080, 8443")

screen_ports:

Сканирование образцов экрана может быть выполнено так:

[/B]- 80, 443, 8080, 8443./flashlight.py -p project -s screen -d 192.168.74.0/24 -r /usr/local/rasterize.js -t 10 -v

Например, предположим, что при запуске этой команды обнаруживаются три веб-приложения. Скриншоты этих сайтов сохраняются в "экранном" субфолдере. Эти скриншоты могут быть использованы для автономного анализа.

- Фильтрации

Опция фильтрации используется для анализа файлов pcap. Пример этой опции приведен ниже:

./flashlight.py -p filter-project -s filter -f

/root/Desktop/flashlight/output/passive-project-02/pcap/20150815072543.pcap -vПри запуске этой команды некоторые файлы создаются на подсшивателе "фильтр".

Эта опция анализирует пакеты PCAP в соответствии с ниже свойствами:

- Хосты Windows

- Топ-10 запросов DNS