OnionScan является бесплатным и открытым исходным кодом инструмент для изучения Dark Web. Она имеет две основные цели:

- Помочь операторам скрытых служб найти и устранить проблемы оперативной безопасности с их услугами.

- Чтобы помочь исследователям и исследователям отслеживать и отслеживать темные веб-сайты.

Вот некоторые из видов сканирования и корреляций, которые поддерживает OnionScan:

- Веб-сайты: Когда OnionScan обнаруживает веб-сервер, он сканируется для следующих проблем.

- Утечка mod_status Apache

- Открытые каталоги

- Теги EXIF

- Отпечаток пальца сервера

- Аналитические данные

- Идентификаторы PGP

- SSH: OnionScan собирает информацию о конечных точках SSH, включая версии программного обеспечения и отпечаток пальца общественного ключа SSH. Они могут быть сопоставлены с другими луковыми службами или серверами clearnet, чтобы попытаться определить фактическое местоположение сервера

- FTP и SMTP : OnionScan собирает информацию с других не-веб-серверов, в первую очередь баннеры программного обеспечения. Эти баннеры часто неправильно настроены, чтобы раскрыть информацию о целевом сервере - включая версию ОС, а иногда и имена хостов и IP-адреса. Сама версия программного обеспечения также может быть вектором корреляции.

- Криптовалютные клиенты: OnionScan сканирует для обычных клиентов криптовалюты, включая Bitcoin и Litecoin. Из них он извлекает другие подключенные службы лука, а также пользовательского агента.

- Обнаружение протокола: OnionScan также обнаруживает наличие многих других протоколов, включая IRC, XMPP, VNC и Ricochet.

Установка

Во-первых, захватить OnionScan:

go get github.com/s-rah/onionscanзатем компиляция/запуск из клонированного источника git:

После того как вы клонировали репозиторий в то, что идти можно найти его вы можете запустить пойти установить github.com/s-rah/onionscan, а затем запустить двоичный в $GOPATH/bin/onionscan.

Кроме того, вы можете просто пойти бежать github.com/s-rah/onionscan.go для запуска без компиляции.

Базовое использование

- Для простого отчета с подробным описанием областей повышенного, среднего и низкого риска, найденных со скрытой службой:

onionscan notarealhiddenservice.onion- Наиболее интересный выход происходит из многословного варианта:

onionscan --verbose notarealhiddenservice.onion- Существует также выход JSON, если вы хотите интегрироваться с другой программой или приложением:

onionscan --jsonReport notarealhiddenservice.onion- Если вы хотите использовать прокси-сервер, слушая что-то другое, что 127.0.0.1:9050, то вы можете использовать флаг --torProxyAddress:

onionscan --torProxyAddress=127.0.0.1:9150 notarealhiddenservice.onion- Если вы хотите настроить типы сканирования, что OnionScan делает, вы можете использовать параметр "сканирование":

Лаборатория корреляции лука

Если вы исследователь мониторинга нескольких сайтов, вы, безусловно, хотите использовать OnionScan Корреляция Лаборатория - веб-интерфейс, размещенный OnionScan, что позволяет обнаружить, поиск и пометить различные корреляции идентичности.

Лаборатория корреляции OnionScan является довольно уникальной средой. Лаборатория предоставляет вам способ выявления отношений между различными сайтами лука.

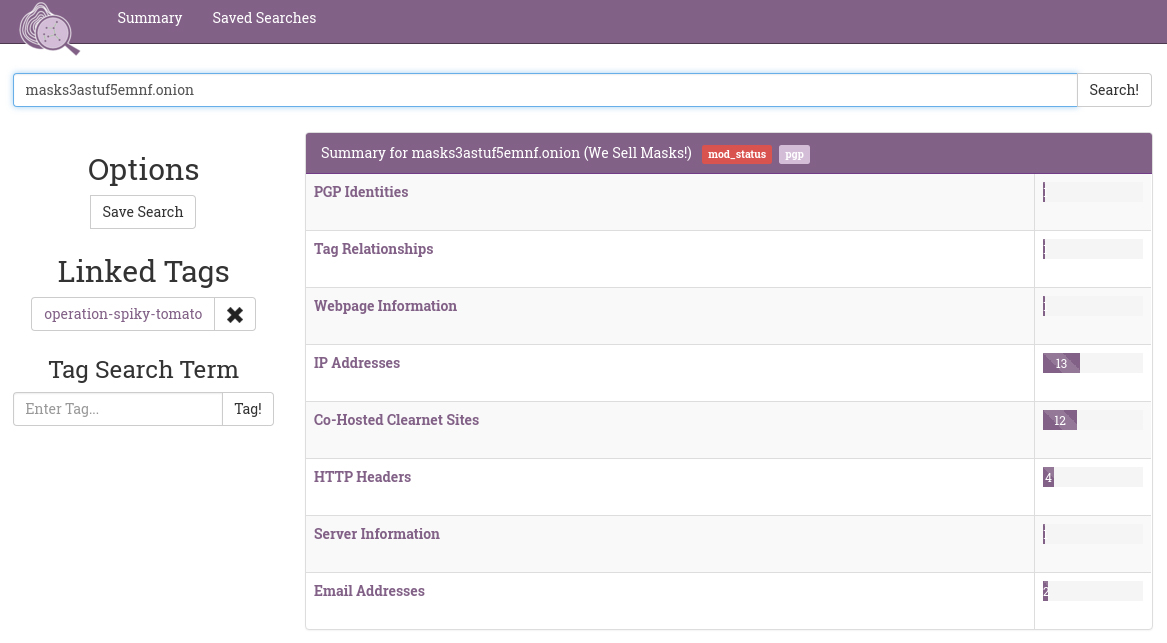

Лучший способ часто начать это ввести название лук службы вы заинтересованы в, в баре

поиска:

Если вы сканировали сайт с OnionScan, то поиск должен привести к странице отображения всех видов корреляций, что OnionScan обнаружил:

Вы можете осмотреть эту страницу и найти идентификаторы и другую информацию, которая может указывать на потенциальные векторы деконимизации.

OnionScan также пытается выделить наиболее важную информацию в верхней части страницы - например, на экране выше OnionScan добавил название страницы вместе с двумя тегами, указывающими, что OnionScan нашел утечку mod_status на услугу, о котором идет речь.

Лаборатория корреляции поддерживает пометку результатов поиска - в левой колонке можно отметить любые результаты поиска, включая результаты для других тегов.

Вы можете искать все помеченные страницы с помощью функции поиска - или нажав на тег: