Honeypot обычно представляют собой оборудование или программное обеспечение, которое развертывается отделами безопасности любой организации для изучения угроз, которыми обладают злоумышленники. Honeypot обычно служат для организации приманкой для сбора информации о злоумышленнике и защиты реальной целевой системы.

Что такое honeypot?

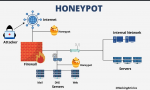

Honeypot представляют собой тип интернет-ресурсов безопасности, который используется, чтобы побудить киберпреступников обмануться на них (думая что они попали в внутреннюю сеть), когда они попытаются проникнуть внутрь сети для любого незаконного использования. Эти приманки обычно настраиваются для понимания активности злоумышленника в сети, чтобы организация могла предложить более надежные методы предотвращения таких вторжений. Приманки не несут никаких ценных данных, так как это поддельный прокси, который помогает регистрировать сетевой трафик.

Работа honeypot

В организации в качестве ИТ-администратора вам может потребоваться настроить систему приманки, которая для внешнего мира может выглядеть как настоящая система. Типы данных, которые обычно собирают приманки: Сочетания клавиш, введенные и набранные злоумышленником. IP-адрес злоумышленника Имена пользователей и различные привилегии, используемые злоумышленниками. Тип данных, к которым злоумышленник получил доступ, удалил или которые были изменены.

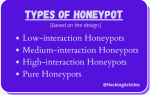

Типы honeypot

Приманки с низким уровнем взаимодействия: они соответствуют очень ограниченному количеству сервисов и приложений, присутствующих в сети или в системе. Этот тип приманки можно использовать для отслеживания портов и служб UDP, TCP и ICMP. Здесь мы используем поддельные базы данных, данные, файлы и т. д. В качестве приманки, чтобы поймать злоумышленников, чтобы понять атаки, которые могут произойти в реальном времени. Примеры нескольких инструментов с низким уровнем взаимодействия: Honeytrap, Spectre, KFsensor и т. д.

Приманки со средним взаимодействием: они основаны на имитации операционных систем реального времени и имеют все свои приложения и сервисы, как у целевой сети. Они, как правило, собирают больше информации, поскольку их цель - остановить злоумышленника, чтобы у организации было больше времени для надлежащего реагирования на угрозу. Примеры нескольких инструментов со средним уровнем взаимодействия: Cowrie, HoneyPy и т. д.

Приманки с высоким уровнем взаимодействия: это подлинно уязвимое программное обеспечение, которое запускается в реальной операционной системе с различными приложениями, которые обычно имеются в производственной системе. Информация, собранная с помощью этих приманок, более полезна, но их сложно поддерживать. Примером инструмента с высоким уровнем взаимодействия является honeynet.

Чистые приманки: эти приманки обычно имитируют реальную производственную среду организации, что заставляет злоумышленника считать ее подлинной и тратить больше времени на ее использование. Как только злоумышленник попытается найти уязвимости, организация будет предупреждена, и, следовательно, любой вид атаки может быть предотвращен раньше.

Производственные приманки: эти приманки обычно устанавливаются в реальной производственной сети организации. Они также помогают найти любую внутреннюю уязвимость или атаку, поскольку они присутствуют в сети внутри.

Исследовательские приманки: это приманки с высокой степенью взаимодействия, но они сконцентрированы на исследованиях различных правительственных или военных организаций, чтобы получить больше информации о поведении атакующих.

Приманки для вредоносных программ: это разновидности приманок, которые используются для перехвата вредоносных программ в сети. Их цель - привлечь злоумышленника или какое-либо вредоносное программное обеспечение и позволить им выполнять определенные атаки, которые могут использоваться для понимания схемы атаки.

Электронные приманки: эти приманки представляют собой ложные адреса электронной почты, которые используются для привлечения злоумышленников через Интернет. Электронные письма, получаемые любым злоумышленником, можно отслеживать и проверять, и их можно использовать для предотвращения фишинговых электронных рассылок.

Приманки для баз данных. Эти приманки представляют собой настоящие базы данных, уязвимые по названию и обычно привлекающие такие атаки, как SQL-инъекции. Они предназначены для того, чтобы заставить злоумышленников думать, что они могут содержать конфиденциальную информацию, такую как данные кредитной карты, которые позволят организации понять схему выполняемых атак.

Приманки-пауки: Эти приманки устанавливаются с целью перехвата различных поисковых роботов и пауков, которые имеют тенденцию красть важную информацию из веб-приложений.

Приманки для спама. Эти приманки состоят из серверов электронной почты-обманов, которые привлекают спамеров для использования уязвимых элементов электронной почты и предоставления сведений о выполняемых ими действиях.

Honeynets: это не что иное, как сеть приманок, которые устанавливаются в виртуальной изолированной среде вместе с различными серверами для записи действий злоумышленников и понимания потенциальных угроз.

Что такое honeypot?

Honeypot представляют собой тип интернет-ресурсов безопасности, который используется, чтобы побудить киберпреступников обмануться на них (думая что они попали в внутреннюю сеть), когда они попытаются проникнуть внутрь сети для любого незаконного использования. Эти приманки обычно настраиваются для понимания активности злоумышленника в сети, чтобы организация могла предложить более надежные методы предотвращения таких вторжений. Приманки не несут никаких ценных данных, так как это поддельный прокси, который помогает регистрировать сетевой трафик.

Работа honeypot

В организации в качестве ИТ-администратора вам может потребоваться настроить систему приманки, которая для внешнего мира может выглядеть как настоящая система. Типы данных, которые обычно собирают приманки: Сочетания клавиш, введенные и набранные злоумышленником. IP-адрес злоумышленника Имена пользователей и различные привилегии, используемые злоумышленниками. Тип данных, к которым злоумышленник получил доступ, удалил или которые были изменены.

Типы honeypot

Приманки с низким уровнем взаимодействия: они соответствуют очень ограниченному количеству сервисов и приложений, присутствующих в сети или в системе. Этот тип приманки можно использовать для отслеживания портов и служб UDP, TCP и ICMP. Здесь мы используем поддельные базы данных, данные, файлы и т. д. В качестве приманки, чтобы поймать злоумышленников, чтобы понять атаки, которые могут произойти в реальном времени. Примеры нескольких инструментов с низким уровнем взаимодействия: Honeytrap, Spectre, KFsensor и т. д.

Приманки со средним взаимодействием: они основаны на имитации операционных систем реального времени и имеют все свои приложения и сервисы, как у целевой сети. Они, как правило, собирают больше информации, поскольку их цель - остановить злоумышленника, чтобы у организации было больше времени для надлежащего реагирования на угрозу. Примеры нескольких инструментов со средним уровнем взаимодействия: Cowrie, HoneyPy и т. д.

Приманки с высоким уровнем взаимодействия: это подлинно уязвимое программное обеспечение, которое запускается в реальной операционной системе с различными приложениями, которые обычно имеются в производственной системе. Информация, собранная с помощью этих приманок, более полезна, но их сложно поддерживать. Примером инструмента с высоким уровнем взаимодействия является honeynet.

Чистые приманки: эти приманки обычно имитируют реальную производственную среду организации, что заставляет злоумышленника считать ее подлинной и тратить больше времени на ее использование. Как только злоумышленник попытается найти уязвимости, организация будет предупреждена, и, следовательно, любой вид атаки может быть предотвращен раньше.

Производственные приманки: эти приманки обычно устанавливаются в реальной производственной сети организации. Они также помогают найти любую внутреннюю уязвимость или атаку, поскольку они присутствуют в сети внутри.

Исследовательские приманки: это приманки с высокой степенью взаимодействия, но они сконцентрированы на исследованиях различных правительственных или военных организаций, чтобы получить больше информации о поведении атакующих.

Приманки для вредоносных программ: это разновидности приманок, которые используются для перехвата вредоносных программ в сети. Их цель - привлечь злоумышленника или какое-либо вредоносное программное обеспечение и позволить им выполнять определенные атаки, которые могут использоваться для понимания схемы атаки.

Электронные приманки: эти приманки представляют собой ложные адреса электронной почты, которые используются для привлечения злоумышленников через Интернет. Электронные письма, получаемые любым злоумышленником, можно отслеживать и проверять, и их можно использовать для предотвращения фишинговых электронных рассылок.

Приманки для баз данных. Эти приманки представляют собой настоящие базы данных, уязвимые по названию и обычно привлекающие такие атаки, как SQL-инъекции. Они предназначены для того, чтобы заставить злоумышленников думать, что они могут содержать конфиденциальную информацию, такую как данные кредитной карты, которые позволят организации понять схему выполняемых атак.

Приманки-пауки: Эти приманки устанавливаются с целью перехвата различных поисковых роботов и пауков, которые имеют тенденцию красть важную информацию из веб-приложений.

Приманки для спама. Эти приманки состоят из серверов электронной почты-обманов, которые привлекают спамеров для использования уязвимых элементов электронной почты и предоставления сведений о выполняемых ими действиях.

Honeynets: это не что иное, как сеть приманок, которые устанавливаются в виртуальной изолированной среде вместе с различными серверами для записи действий злоумышленников и понимания потенциальных угроз.