Эксплуатация с Burpsuite

Сохраненный XSS трудно найти, но, с другой стороны, отраженный XSS очень распространен и, таким образом, может быть использован с помощью нескольких простых щелчков мышью.

Но подождите, до сих пор мы использовали только те веб-приложения, которые не были проверены разработчиками, так что насчет проверенных?

Веб-приложения с полями ввода где-то уязвимы для XSS, но мы не можем использовать их голыми руками, поскольку они были защищены с помощью некоторых проверок. Следовательно, чтобы использовать такие проверенные приложения, нам нужны некоторые инструменты фаззинга, и поэтому для фаззинга мы можем рассчитывать на BurpSuite.

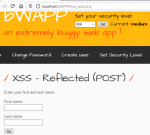

Я открыл целевой IP-адрес в своем браузере и зашел в BWAPP как bee: далее я установил для параметра «Выбрать ошибку» значение «XSS –Reflected (Опубликовать)» и нажал кнопку взлома, и для этого раздела я установил уровень безопасности "средний".

На приведенном ниже снимке экрана вы можете увидеть, что когда мы пытались выполнить нашу полезную нагрузку как <script> alert («привет») </script>, мы не получили желаемого результата.

Итак, давайте запишем его текущий HTTP-запрос в наш burpsuite и в дальнейшем поделимся перехваченным запросом с «Intruder».

Перейдите к intruder, переключитесь на вкладку Position, и мы настроим позицию для нашего параметра input-value как «firstname» с помощью кнопки Add $.

Пришло время включить наш файл полезных данных. Нажмите кнопку загрузки, чтобы добавить словарь. Вы даже можете выбрать предустановленный XSS-словарь burpsuite, просто нажав кнопку «Добавить из списка» и выбрав Fuzzing-XSS.

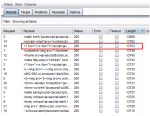

Как только мы закончим настройку, мы активируем кнопку «Начать атаку».

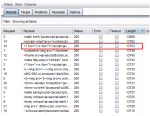

На изображении ниже вы можете видеть, что наша атака началась, и есть колебания в длине участка. Чтобы получить результат в порядке убывания длины, я дважды щелкнул поле длины.

Мы почти закончили, давайте дважды щелкните любую полезную нагрузку, чтобы проверить, что она предлагает.

Мы не можем увидеть результат XSS на вкладке ответа, так как браузер может отображать только этот вредоносный код, поэтому, чтобы проверить его ответ, просто щелкните правой кнопкой мыши и выберите вариант «Показать ответ в браузере».

Скопируйте предложенный URL и вставьте его в браузер. На изображении ниже вы можете видеть, что мы успешно обошли приложение, когда получили предупреждение.

Сохраненный XSS трудно найти, но, с другой стороны, отраженный XSS очень распространен и, таким образом, может быть использован с помощью нескольких простых щелчков мышью.

Но подождите, до сих пор мы использовали только те веб-приложения, которые не были проверены разработчиками, так что насчет проверенных?

Веб-приложения с полями ввода где-то уязвимы для XSS, но мы не можем использовать их голыми руками, поскольку они были защищены с помощью некоторых проверок. Следовательно, чтобы использовать такие проверенные приложения, нам нужны некоторые инструменты фаззинга, и поэтому для фаззинга мы можем рассчитывать на BurpSuite.

Я открыл целевой IP-адрес в своем браузере и зашел в BWAPP как bee: далее я установил для параметра «Выбрать ошибку» значение «XSS –Reflected (Опубликовать)» и нажал кнопку взлома, и для этого раздела я установил уровень безопасности "средний".

На приведенном ниже снимке экрана вы можете увидеть, что когда мы пытались выполнить нашу полезную нагрузку как <script> alert («привет») </script>, мы не получили желаемого результата.

Итак, давайте запишем его текущий HTTP-запрос в наш burpsuite и в дальнейшем поделимся перехваченным запросом с «Intruder».

Перейдите к intruder, переключитесь на вкладку Position, и мы настроим позицию для нашего параметра input-value как «firstname» с помощью кнопки Add $.

Пришло время включить наш файл полезных данных. Нажмите кнопку загрузки, чтобы добавить словарь. Вы даже можете выбрать предустановленный XSS-словарь burpsuite, просто нажав кнопку «Добавить из списка» и выбрав Fuzzing-XSS.

Как только мы закончим настройку, мы активируем кнопку «Начать атаку».

На изображении ниже вы можете видеть, что наша атака началась, и есть колебания в длине участка. Чтобы получить результат в порядке убывания длины, я дважды щелкнул поле длины.

Мы почти закончили, давайте дважды щелкните любую полезную нагрузку, чтобы проверить, что она предлагает.

Мы не можем увидеть результат XSS на вкладке ответа, так как браузер может отображать только этот вредоносный код, поэтому, чтобы проверить его ответ, просто щелкните правой кнопкой мыши и выберите вариант «Показать ответ в браузере».

Скопируйте предложенный URL и вставьте его в браузер. На изображении ниже вы можете видеть, что мы успешно обошли приложение, когда получили предупреждение.