Теперь давайте воспользуемся Clair для сканирования уязвимостей контейнера или образа докера с помощью следующей команды.

Синтаксис: ./clair-scanner -ip <docker ip> -r output.jason <docker-image>

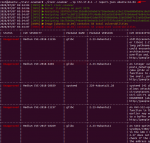

Бум !!!! И мы получили результат сканирования, который показывает 50 неутвержденных уязвимостей.

Bench-Security: усиление защиты контейнеров

Docker Bench for Security - это сценарий, который проверяет десятки распространенных рекомендаций по развертыванию контейнеров Docker в производственной среде. Все тесты автоматизированы и основаны на CIS Docker Benchmark v1.2.0.

Итак, как видите, на нашем хосте есть несколько образов докеров.

Давайте начнем аудит докеров для повышения безопасности контейнера, выполнив набор команд, как показано здесь.

Результатом вывода является информация, предупреждение, пройдено и примечания для каждой из рекомендаций по настройке, как указано ниже:

- Конфигурация хоста;

- Конфигурация Docker Daemon;

- Файлы конфигурации Docker Daemon;

- Образы контейнеров и файлы сборки;

- Время выполнения контейнера;

- Docker Security Operations;

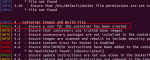

Позвольте мне объяснить это лучше: вы можете увидеть в выделенном сеансе, что он создал предупреждение о привилегиях root для запуска образа докера.

Чтобы исправить такой тип неправильной конфигурации, остановите запущенный процесс для докера, а затем снова запустите образ докера с низкими правами доступа пользователя, как показано ниже.

Если лазейка закрыта, снова используйте стенд для перекрестной проверки и на этот раз убедитесь, что вы прошли предупреждение. Как видите, на этот раз у нас есть зеленый знак, который показывает, что лазейки исправлены.

Вот собственно говоря и всё, если есть, вопросы, задавайте!

Синтаксис: ./clair-scanner -ip <docker ip> -r output.jason <docker-image>

./clair-scanner --ip 172.17.0.1 -r report.json ubuntu:16.04 Бум !!!! И мы получили результат сканирования, который показывает 50 неутвержденных уязвимостей.

Bench-Security: усиление защиты контейнеров

Docker Bench for Security - это сценарий, который проверяет десятки распространенных рекомендаций по развертыванию контейнеров Docker в производственной среде. Все тесты автоматизированы и основаны на CIS Docker Benchmark v1.2.0.

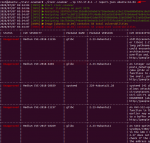

Итак, как видите, на нашем хосте есть несколько образов докеров.

Давайте начнем аудит докеров для повышения безопасности контейнера, выполнив набор команд, как показано здесь.

Код:

docker run -it --net host --pid host --userns host --cap-add audit_control \

-e DOCKER_CONTENT_TRUST=$DOCKER_CONTENT_TRUST \

-v /etc:/etc:ro \

-v /usr/bin/containerd:/usr/bin/containerd:ro \

-v /usr/bin/runc:/usr/bin/runc:ro \

-v /usr/lib/systemd:/usr/lib/systemd:ro \

-v /var/lib:/var/lib:ro \

-v /var/run/docker.sock:/var/run/docker.sock:ro \

--label docker_bench_security \

docker/docker-bench-security

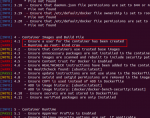

Результатом вывода является информация, предупреждение, пройдено и примечания для каждой из рекомендаций по настройке, как указано ниже:

- Конфигурация хоста;

- Конфигурация Docker Daemon;

- Файлы конфигурации Docker Daemon;

- Образы контейнеров и файлы сборки;

- Время выполнения контейнера;

- Docker Security Operations;

Позвольте мне объяснить это лучше: вы можете увидеть в выделенном сеансе, что он создал предупреждение о привилегиях root для запуска образа докера.

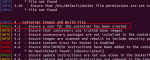

Чтобы исправить такой тип неправильной конфигурации, остановите запущенный процесс для докера, а затем снова запустите образ докера с низкими правами доступа пользователя, как показано ниже.

Код:

docker stop $(docker ps -aq)

docker rm $(docker ps -aq)

docker run -itd –user 1001:1001 ubuntu

Если лазейка закрыта, снова используйте стенд для перекрестной проверки и на этот раз убедитесь, что вы прошли предупреждение. Как видите, на этот раз у нас есть зеленый знак, который показывает, что лазейки исправлены.

Вот собственно говоря и всё, если есть, вопросы, задавайте!