Мы переходим от виртуализации к контейнеризации, и все мы знакомы с контейнерными сервисами, такими как docker или quay.io. Вы можете выбрать док-образ для конкретного приложения, выбрав несколько вариантов. Как вы знаете, когда разработчик работает с контейнером, он не только упаковывает программу, но и является частью ОС, и мы не знаем, были ли библиотеки подключения исправлены или уязвимы.

Итак, мы покажем, «как выполнять аудит контейнеров и оценку уязвимостей» в любой инфраструктуре в этой роли.

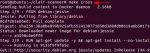

На своем хост-компьютере установите докер и извлеките изображение, которое хотите отсканировать.

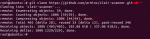

CoreOS создала потрясающий инструмент для сканирования контейнеров под названием Clair. Clair - это проект с открытым исходным кодом для статического анализа уязвимостей в приложениях и контейнерах Docker. Вы можете клонировать пакет с помощью git, используя следующую команду.

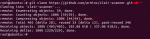

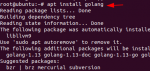

Сканер разработан на языке go, поэтому golang должен быть установлен на вашем локальном компьютере, на котором запущен докер.

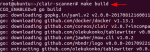

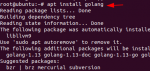

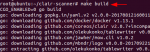

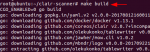

Соберите библиотеку, чтобы установить все зависимости Clair.

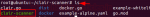

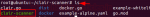

Как видите, в списке есть следующий файл.

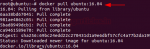

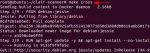

Если на вашем хост-компьютере у вас нет образа докера, вы можете загрузить новый образ, как мы сделали здесь, чтобы проиллюстрировать оценку уязвимости.

Теперь запустите образ докера Clair, который будет прослушивать локальный порт 5432.

Кроме того, запустите образ докера для postgres, чтобы связать сканирование Clair с помощью следующей команды.

Во второй части мы запустим сканирование и увидим результат.

Итак, мы покажем, «как выполнять аудит контейнеров и оценку уязвимостей» в любой инфраструктуре в этой роли.

На своем хост-компьютере установите докер и извлеките изображение, которое хотите отсканировать.

CoreOS создала потрясающий инструмент для сканирования контейнеров под названием Clair. Clair - это проект с открытым исходным кодом для статического анализа уязвимостей в приложениях и контейнерах Docker. Вы можете клонировать пакет с помощью git, используя следующую команду.

Код:

git clone https://github.com/arminc/clair-scanner.git

Сканер разработан на языке go, поэтому golang должен быть установлен на вашем локальном компьютере, на котором запущен докер.

Код:

apt install golang

Соберите библиотеку, чтобы установить все зависимости Clair.

Код:

cd clair-scanner

make build

Код:

make cross

Как видите, в списке есть следующий файл.

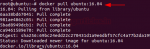

Если на вашем хост-компьютере у вас нет образа докера, вы можете загрузить новый образ, как мы сделали здесь, чтобы проиллюстрировать оценку уязвимости.

Код:

docker pull ubuntu:16.04

Теперь запустите образ докера Clair, который будет прослушивать локальный порт 5432.

Код:

docker run -d -p 5432:5432 --name db arminc/clair-db:latest

Кроме того, запустите образ докера для postgres, чтобы связать сканирование Clair с помощью следующей команды.

Код:

docker run -p 6060:6060 --link db:postgres -d --name clair arminc/clair-local-scan:latest

Во второй части мы запустим сканирование и увидим результат.

Вложения

-

44,1 КБ Просмотры: 0