Будь то любопытный босс или партнер-параноик, никто не должен шпионить за вашим телефоном или ноутбуком. Но это все же может случиться, если на ваши устройства каким-то образом установят сталкерское ПО. Эти программы специально спроектированы так, чтобы их было сложно обнаружить, но вы можете их найти, если знаете как.

Работа с программами, установленными на корпоративных устройствах вашим работодателем, немного отличается от тех, которые установили те, кого вы знаете лично, пытающиеся шпионить за вами. Компания, в которой вы работаете, может иметь, по ее мнению, веские причины следить за вашей производительностью, особенно если она предоставляет оборудование и программное обеспечение, которое вы используете каждый день.

Независимо от того, оправдан ли такой мониторинг, по крайней мере, ваши начальники должны оповестить вас, что они наблюдают, а не держать это в секрете.

В этом руководстве основное внимание уделяется программному обеспечению, с упором на скрытность, но помните, что существует множество законных приложений для родительского контроля и встроенных инструментов отслеживания (например, Apple Find My ), которые могут использоваться членами вашей семьи. Разница в том, что очень просто понять работают ли эти типы приложений в данный момент, но вы все равно должны знать о них и о том, как их можно использовать.

Как проверить свой телефон

Хорошая новость для пользователей iPhone заключается в том, что установить сталкерское ПО на iPhone практически невозможно: Apple установили строгие ограничения доступа к приложениям и безопасности приложений, которые не всегда удобны для пользователя, но очень эффективен для обеспечения безопасности. iOS просто не позволяет приложениям глубоко проникнуть в систему, чтобы иметь возможность тайно контролировать то, что вы делаете на своем телефоне.

Есть одно исключение, и это если ваш iPhone взломан (разблокирован, чтобы можно было устанавливать любые приложения). Человеку, который захочет таким образом установить слежку на ваш смартфон нужно быть технически подкованным и иметь физический доступ к вашему телефону на длительный период времени. Самый простой способ проверить - найти на главном экране приложения Cydia и SBSettings.

Уменьшение времени автономной работы - один из признаков взлома вашего телефона. Скриншот: Дэвид Нильд | Wired

Если вы обнаружите, что у ваш iPhone взлома , полный сброс настроек должен исправить это (и стереть все остальное, поэтому убедитесь, что ваши важные данные хранятся в резервной копии).

Установить скрытные приложения для наблюдения на устройствах Android несколько проще, хотя официально это запрещено: Google удалит приложения из Play Store, если обнаружит доказательства поведения, подобного сталкерскому. Однако приложения все же иногда проскальзывают в маркет.

Злоумышленнику по прежнему потребуется доступ к вашему телефону, чтобы установить слежение. На самом деле это один из самых ярких предупреждающих знаков, на которые следует обратить внимание: если вы самостоятельно настроили свой Android смартфон, и никто больше не пользовался им дольше нескольких секунд, он должен быть свободным от сталкерского ПО.

Если ваш телефон все-таки был взломан, вы можете заметить, что он нагревается или батарея быстро разряжается, когда вы им не пользуетесь. Вы также можете увидеть необычные уведомления, которых вы не ожидаете, или время запуска длится дольше, чем должно быть. Приложения для преследования разработаны таким образом, чтобы их было трудно обнаружить, - но если вы замечаете любое необычное поведение телефона - стоит обратить на это внимание.

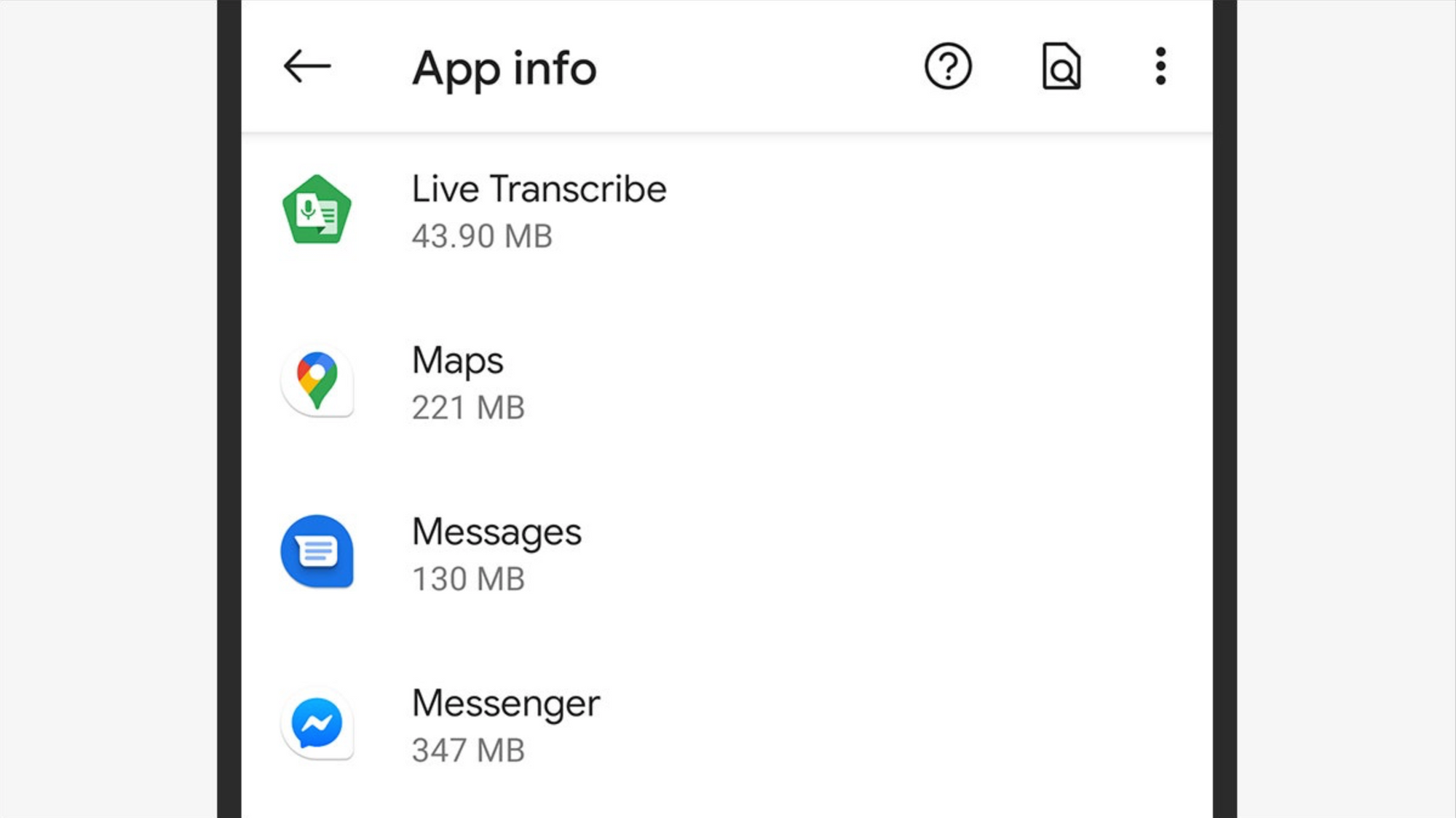

Проверьте список приложений, чтобы найти что-нибудь подозрительное. Скриншот: Дэвид Нильд | Wired

Приложения мониторинга очень часто скрывают свое присутствие, но они могут отображаться списке приложений под безобидным альтернативным именем: в настройках Android нажмите «Приложения и уведомления», затем «Просмотреть все приложения». Сталкерское ПО также можно спрятать в самом меню настроек в Android (часто в разделах, связанных с безопасностью) - ищите пункты меню, которые выглядят неправильно, или которые вы не заметили раньше, или которые не соответствуют официальной документации.

Для дополнительного спокойствия вы можете воспользоваться помощью сторонних инструментов: Incognito , Certo и Kaspersky Antivirus - это три приложения для сканирования телефонов, которые должны сообщить вам о наличии вредоносного ПО на вашем устройстве.

Нужно отметить, что проблема скрытных приложений для наблюдения сейчас стоит более остро, чем когда-либо, и как Google, так и Apple очень негативно относятся к любому приложению, которое пытается что-то подобное провернуть.

Как проверить свой компьютер

Большинство тех же принципов обнаружения сталкерского ПО для Android и iOS применимы и к Windows с macOS. Для установки слежения по прежнему нужен доступ к вашему компьютеру, но злоумышленники также могут обманом заставить вас установить вирус под видом чего-то обыденного.

Таж ке, установка следящих програм не составит труда для ИТ-менеджера, который настраивает вам рабочий ноутбук. Как всегда, хорошо защищайте свой ноутбук или настольный компьютер с помощью собственной учетной записи и пароля и обращайте внимание на его физическую безопасность, например, кто и когда имеет к нему доступ.

Как защитить данные на вашем ноутбуке

Ваш ноутбук - это кладезь личной и конфиденциальной информации - убедитесь, что он безопасен, насколько, настолько это возможно.

И Microsoft, и Apple очень хорошо понимают проблему сталкерского ПО, а Windows и macOS сами обнаружат и заблокируют некоторые скрытые инструменты без какой-либо дополнительной помощи. Как и любой другой вид вредоносного ПО, сталкерское ПО может быть обнаружено сторонним антивирусом, как например Norton, Bitdefender или Malwarebytes, которые имеют версии как для Windows, так и для Mac.

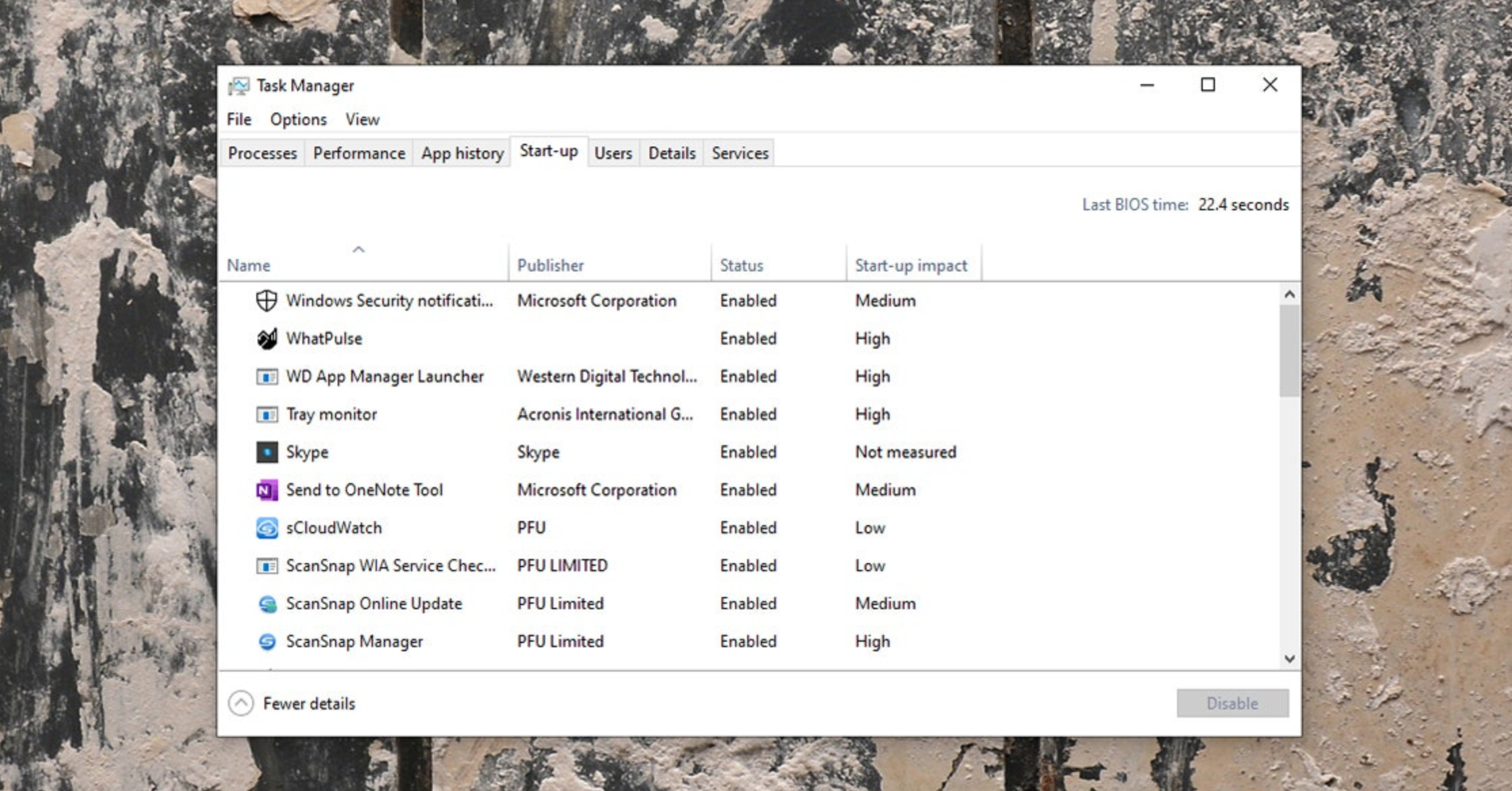

Диспетчер задач показывает, что работает в Windows в данный момент. Скриншот: Дэвид Нильд | Wired

Если вы хотите провести собственное расследование, откройте диспетчер задач в Windows (найдите его в поле поиска на панели задач) или Activity Monitor в macOS (найдите его в Spotlight с помощью Cmd + Space ), чтобы увидеть все, что работает на вашем компьютере. Имейте в виду, что шпионское ПО обычно не перечисляет себя под своим настоящим именем и вполне может попытаться выдать себя за системное приложение или использовать короткое имя, которое вы, вероятно, не заметите.

Просмотрите все вкладки, которые появляются в диалоговом окне на экране. Если вы видите что-то, что вы не устанавливали, или что-то, что кажется подозрительным по своему поведению (возможно, чрезмерное использование диска), то выполните быстрый поиск в интернете по имени приложения или процесса. Обычно этого достаточно, чтобы понять, с чем вы имеете дело.

Вам также следует проверить, не запускаются ли приложения и процессы одновременно с вашей операционной системой, так как большинство инструментов наблюдения должны это делать. В Windows вы найдете список программного обеспечения на автозапуске во вкладке «Запуск» диспетчера задач; в macOS откройте «Системные настройки», затем выберите «Пользователи и группы» и « Элементы для входа» . Опять же, если видите приложение, в котором не уверены - поищите в интернете.

Монитор активности macOS сообщает вам, что происходит с вашей системой. Скриншот: Дэвид Нильд | Wired

В macOS могут потребоваться некоторые дополнительные разрешения для сталкерских приложений: в системных настройках перейдите в раздел Безопасность и конфиденциальность, а затем в раздел Конфиденциальность . Проверьте записи для входного мониторинга и полного доступа к диску, так как шпионскому программному обеспечению часто требуются эти разрешения. У Windows нет такой настройки, но вы можете увидеть разрешения, которые есть у приложений (включая местоположение, доступ к камере и т. д.), Выбрав «Конфиденциальность» в меню «Настройки» и прокрутив вниз до «Разрешения приложений» .

Как мы уже говорили, если ваш работодатель следит за вашим рабочим днем, инструменты должны быть видны и работать с вашего согласия. Но если вы действительно беспокоитесь, полный сброс системы для Windows или macOS должен очистить большинство скрытых инструментов мониторинга, если вы подозреваете, что один из них получил root-права (убедитесь, что вы сначала создали резервную копию своих файлов).

Как проверить свои учетные записи

Тем, кто хочет вторгнуться в вашу личную жизнь, проще просто получить доступ к вашим онлайн-аккаунтам, чем пытаться установть прослушку на ваши устройства.

Помимо проверки на несанкционированный доступ к вашим устройствам, вы также должны переодически проверять несанкционированный доступ к вашим учетным записям. Очевидно, это начинается с защиты ваших имен пользователей и паролей: убедитесь, что они известны только вам, их трудно угадать, они не используются в нескольких учетных записях, и нигде не записаны.

Подумайте об использовании диспетчера паролей, чтобы ваши пароли были надежно сохранены. В аккаунтах, где она доступна, включите двухфакторную аутентификацию.

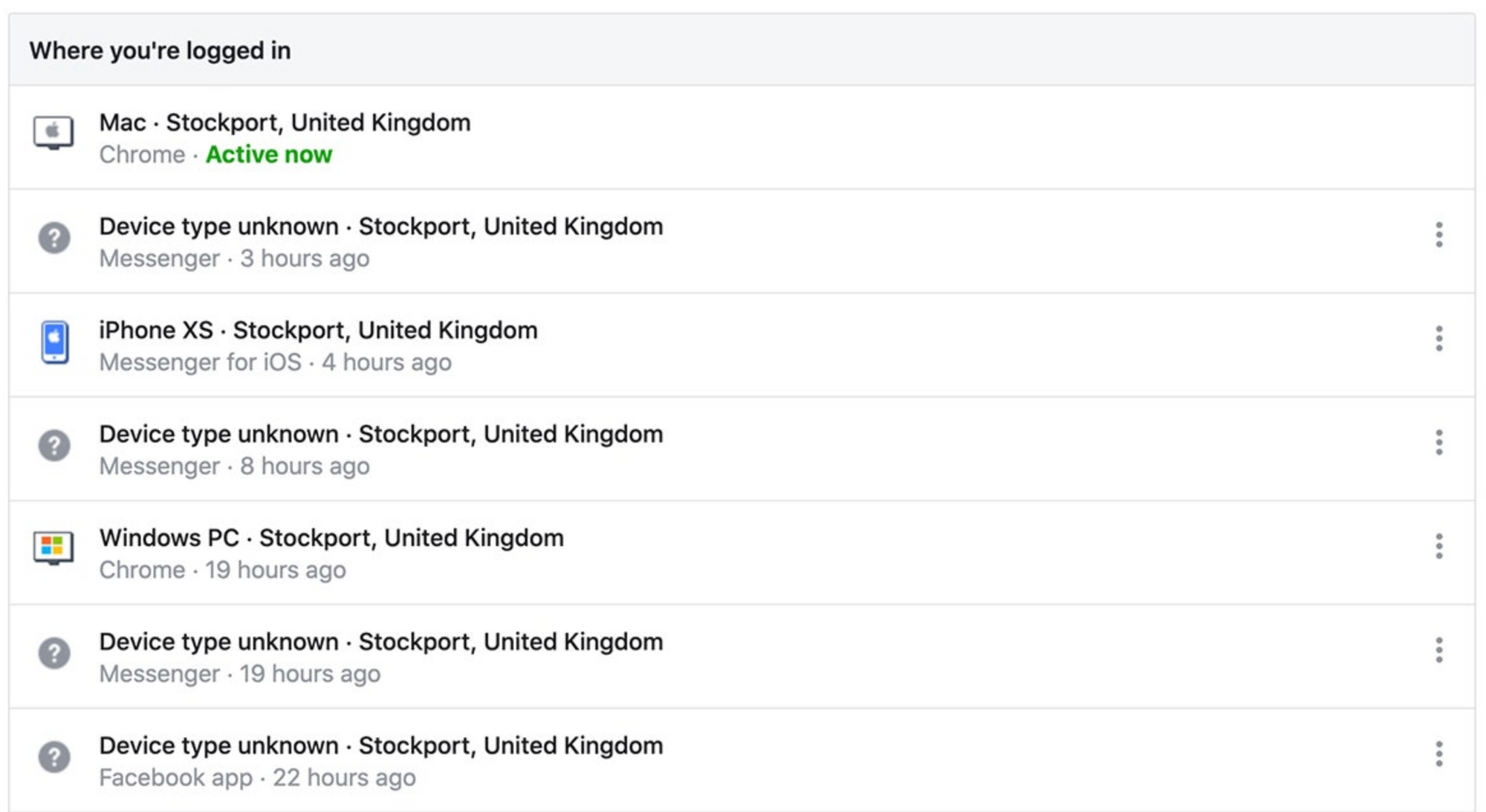

Facebook покажет список всех устройств, на которых вы вошли в систем. Скриншот: Дэвид Нильд | Wired

Если в вашием аккаунте есть нежелательный гость, в этих настройках вы сможете найти этому потверждение. Для Facebook, например, откройте страницу настроек в браузере и нажмите Безопасность и вход, чтобы увидеть все устройства, на которых активна ваша учетная запись (и выйти из системы, на которых вы не авторизовывались). В случае использования Gmail в веб версии нажмите кнопку «Подробности» в правом нижнем углу, чтобы просмотреть другие активные сеансы.

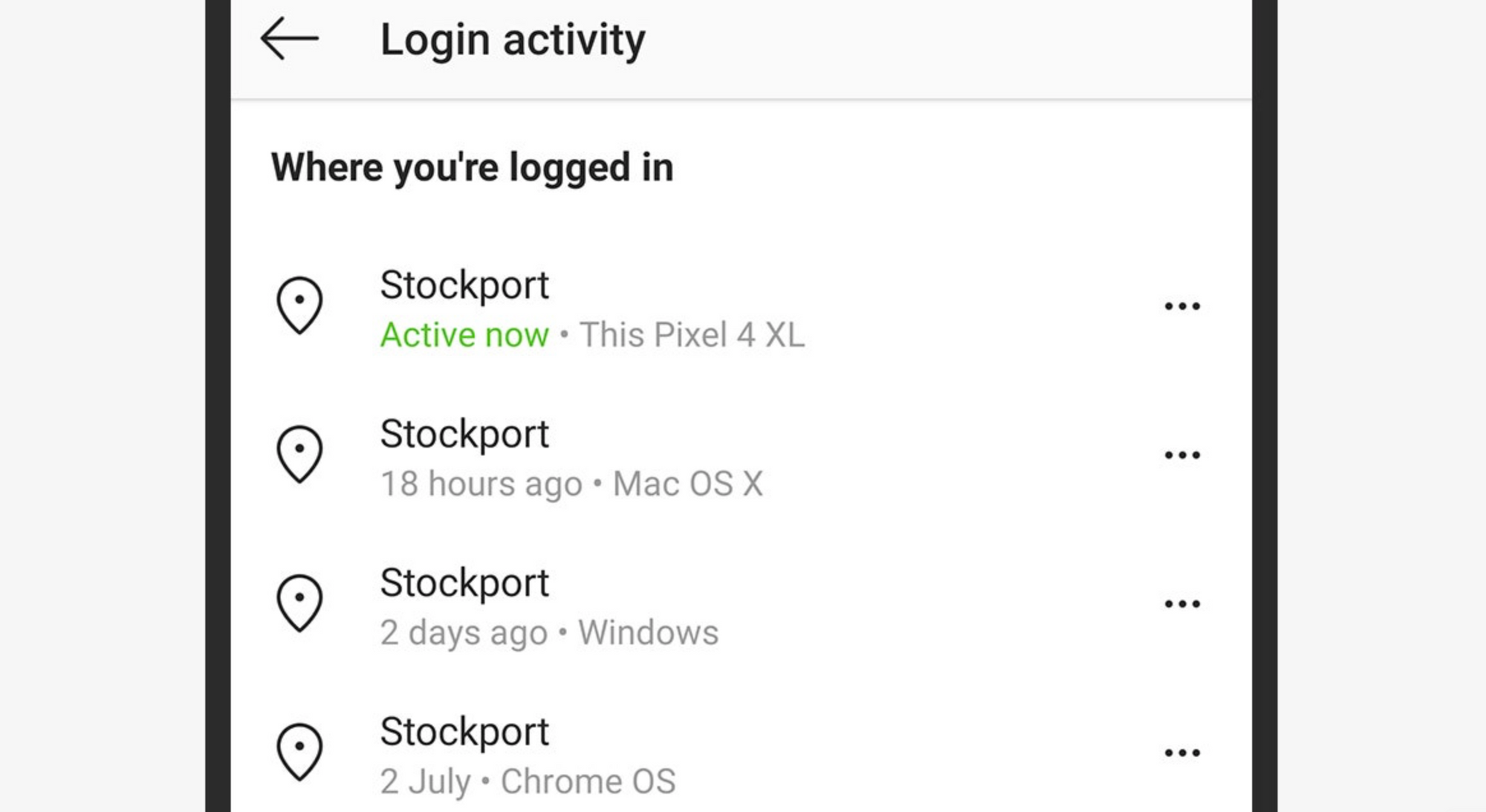

Некоторые мобильные приложения, такие как WhatsApp и Snapchat, можно использовать только на одном устройстве, поэтому вы знаете, что используемый вами логин является единственным активным. Однако это не относится ко всем приложениям - например, в Instagram, если вы откроете настройки приложения, а затем коснетесь « Безопасность» и «Активность входа» , вы увидите список всех устройств, связанных с вашей учетной записью. Чтобы удалить устройство, коснитесь трех точек сбоку от любой из записей и нажмите Выйти из системы .

Мы также рекомендуем просматривать действия в ваших учетных записях - например, такие действия, как папка отправленных писем в вашей учетной записи электронной почты, или сообщения, которые были получены и отправлены в Twitter или Facebook Messenger. Также стоит проверить папки с черновиками и мусором в своих учетных записях на наличие признаков подозрительной активности.

Проверьте Instagram, чтобы увидеть недавнюю активность входа. Скриншот: Дэвид Нильд | Wired

Если кто-то и получил доступ к вашей учетной записи электронной почты, он, скорее всего, настроил функцию автоматической пересылки на другую почту, и это обязательно нужно проверить. Например, в веб-версии Gmail щелкните значок шестеренки (вверху справа), затем «Просмотреть все настройки», а затем «Пересылка и POP / IMAP» : посмотрите на записи под заголовком «Пересылка», чтобы узнать, отправляются ли ваши электронные письма куда-то еще. Проверьте также вкладку « Фильтры и заблокированные адреса» на предмет того, что не было вами настроено.

Подход может немного отличаться в зависимости от приложений, которые вы используете, и учетных записей, которые у вас есть, но оставаться в курсе ваших активных входов в систему и следить за активностью приложения - лучший способ обнаружить нежелательных посетителей. Регулярная смена пароля - самый эффективный способ блокировать нежелательный доступ к своим аккаунтам.

Данная статья является ручным переводом материала из журнала Wired.

Подписывайся на Эксплойт в Telegram, чтобы всегда оставаться на страже своей безопасности и анонимности в интернете.

Читать далее...