Нашей гипотетической жертвой будет организация, использующая Wi-Fi соединение на базе протокола WPA. Мы будем реализовывать атаку против пользователя, который подключен к точке доступа с именем Probe. Суть схемы: перехват рукопожатия, создание еще одной точки доступа, выведение из строя текущей точки доступа, создание страницы авторизации и проверка правильности введенного пароля.

Шаг 1: Установка Fluxion

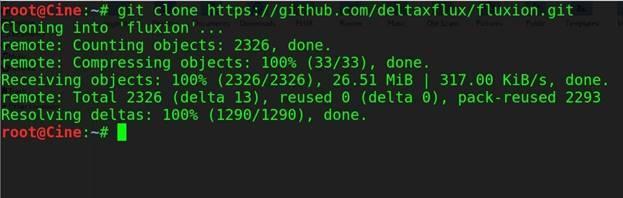

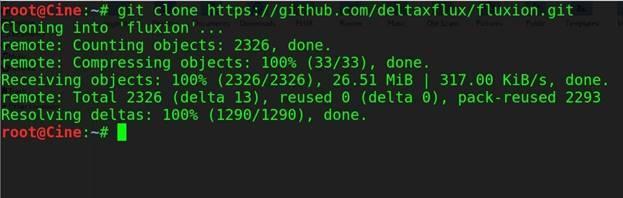

Чтобы запустить Fluxion в нашей системе на базе Kali Linux, необходимо клонировать следующий репозитарий:

git clone https://github.com/wi-fi-analyzer/fluxion

Примечание: недавно разработчик прекратил поддерживать свой продукт, но вы можете воспользоваться старой версией при помощи команды выше (на картинке ниже используется нерабочая ссылка).

Рисунок 6: Клонирование репозитария

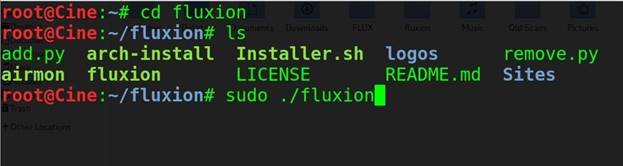

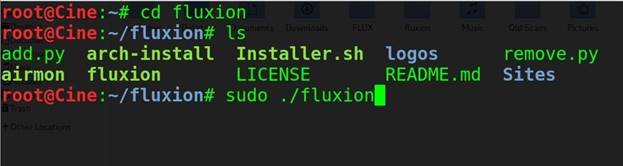

Затем проверьте, нет ли отсутствующих зависимостей. Зайдите в папку и запустите следующую команду.

cd fluxion

sudo ./fluxion

Рисунок 7: Первый запуск fluxion

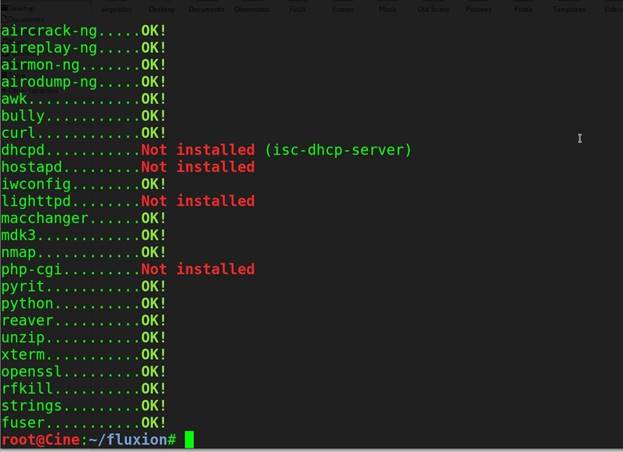

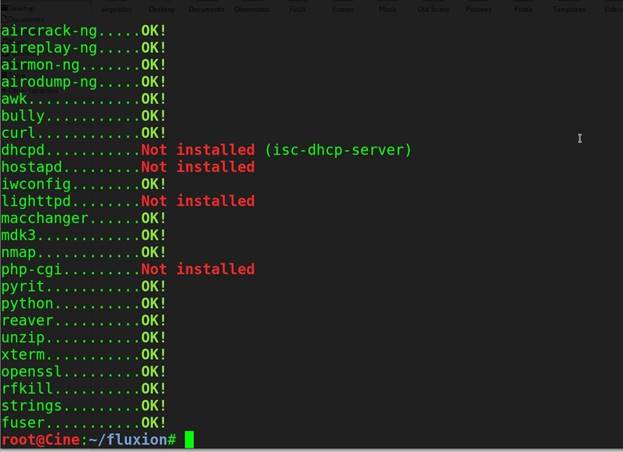

Вы увидите список похожий на тот, что показан на картинке ниже, где указаны отсутствующие зависимости.

Рисунок 8: Список зависимостей, используемых fluxion

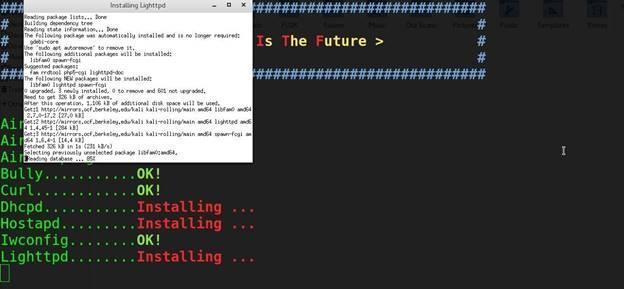

Далее запустите инсталлятор для получения недостающих зависимостей, чтобы все элементы указанного списка стали зелеными:

sudo ./Installer.sh

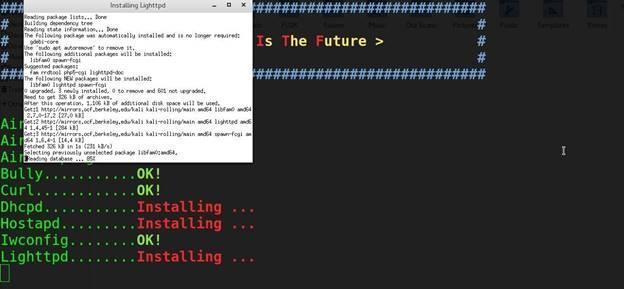

Появится окно, где будет отображаться установка недостающих пакетов. Дождитесь завершения установки всех нужных зависимостей.

Рисунок 9: Установка недостающих зависимостей

После того как все зависимости установлены, и все элементы списка стали зелеными, мы можем переходить дальше. Запускаем команду sudo ./fluxion

Рисунок 10: Стартовый экран fluxion

Шаг 2: Сканирование хотспотов Wi-Fi

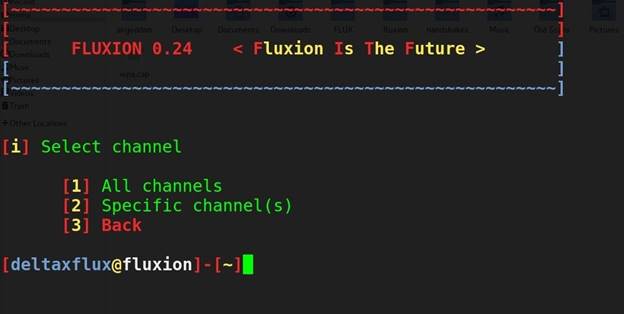

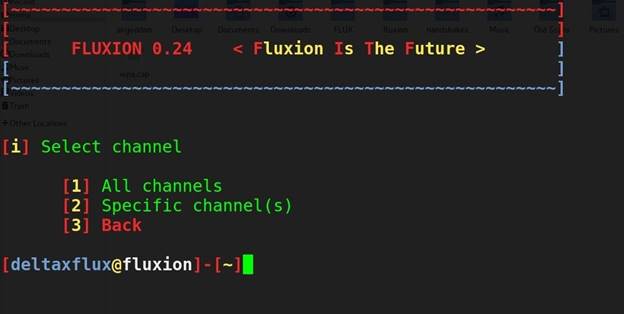

Вначале нужно выбрать язык, введя соответствующий номер. Следующая стадия – идентификация цели. Если канал, который нужно атаковать, уже известен, введите значение 2. В противном случае, введите значение 1 для сканирования всех каналов и сбора информации о беспроводных сетях в течение как минимум 20 секунд.

Рисунок 11: Выбор метода сканирования

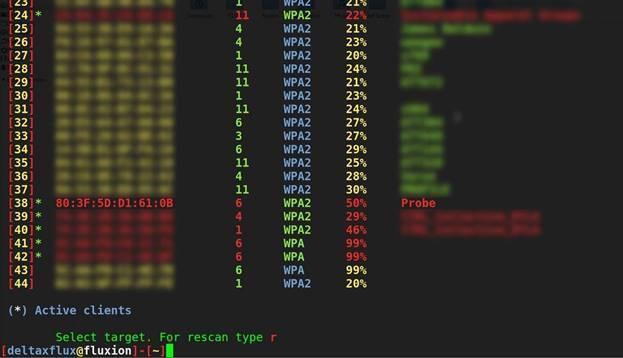

После того как в открывшемся окне вы увидите нужную беспроводную сеть, нажмите CTRL+C для остановки сканирования. Важно, чтобы весь процесс выполнялся не менее 30 секунд для подтверждения того, что клиент подключен к сети.

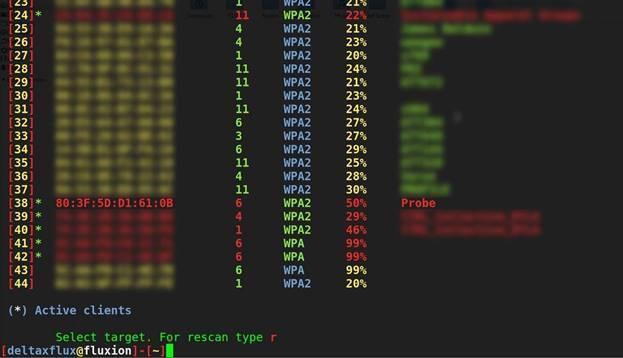

Шаг 3: Выбор целевой точки доступа

Выберите точку доступа с активными клиентами, введя соответствующий номер. Эта атака не будет работать, если у точки доступа нет активных клиентов, поскольку некому будет вводить пароль.

Рисунок 12: Перечень найденных точек доступа

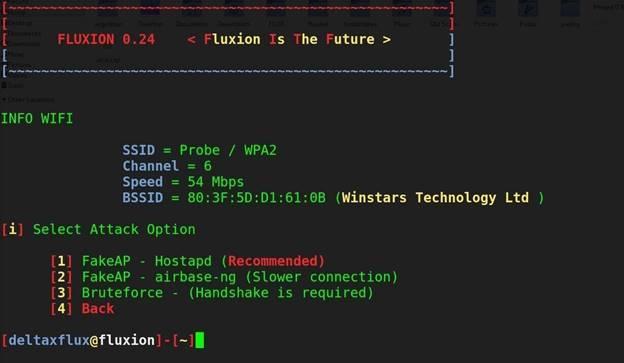

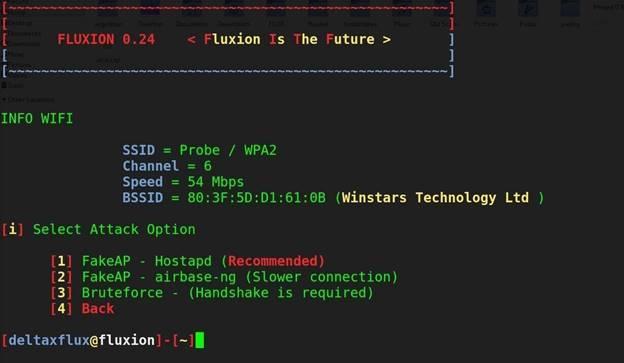

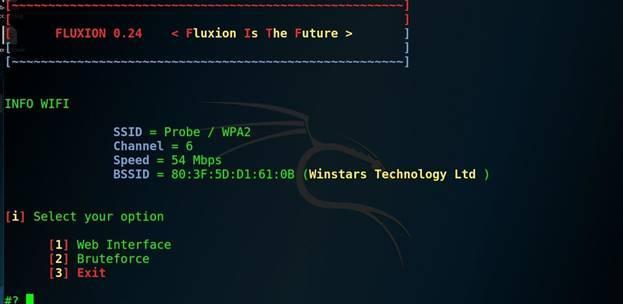

Шаг 3: Выбор метода атаки

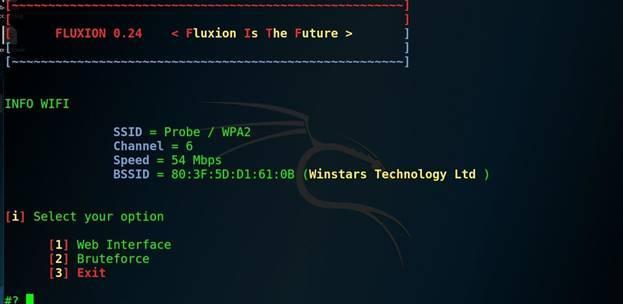

После выбора цели нажмите Enter для того, чтобы подцепить сетевой профиль к методу выбора типа атаки. В нашем случае мы выберем первый пункт для создания поддельной точки доступа при помощи демона Hostapd. Таким образом, будет создаваться клон на базе собранной информации. Введите 1 и нажмите Enter.

Рисунок 13: Выбор сценария атаки

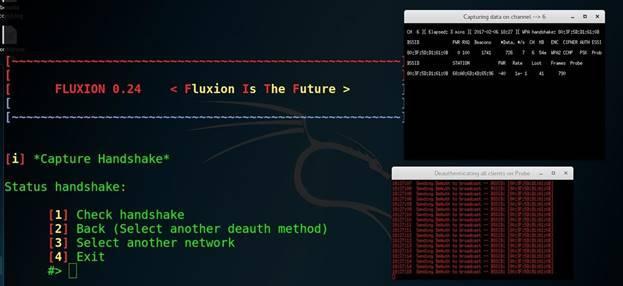

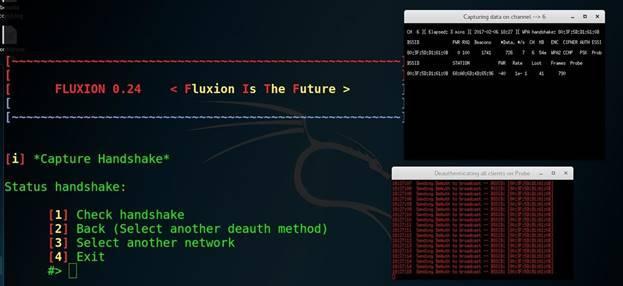

Шаг 5: Получение информации о рукопожатии

Проверка введенного пароля будет осуществляться на базе перехваченного рукопожатия. Если у нас будет информация о рукопожатии, мы сможем использовать эти данные на следующей стадии. В противном случае, мы нажмем Enter для принудительного получения сведений о рукопожатии.

При выборе опции 1 («aircrack-ng») Fluxtion будет отсылать деаутентификационные пакеты целевой точке доступа от имени клиента и ожидать WPA-рукопожатия. После успешного перехвата, информации о рукопожатии появится в правой верхней части экрана (см. рисунок ниже). Введите 1 («Check handshake») и нажмите Enter для загрузки сведений о рукопожатии в конфигуратор атаки.

Рисунок 14: Получение информации о рукопожатии

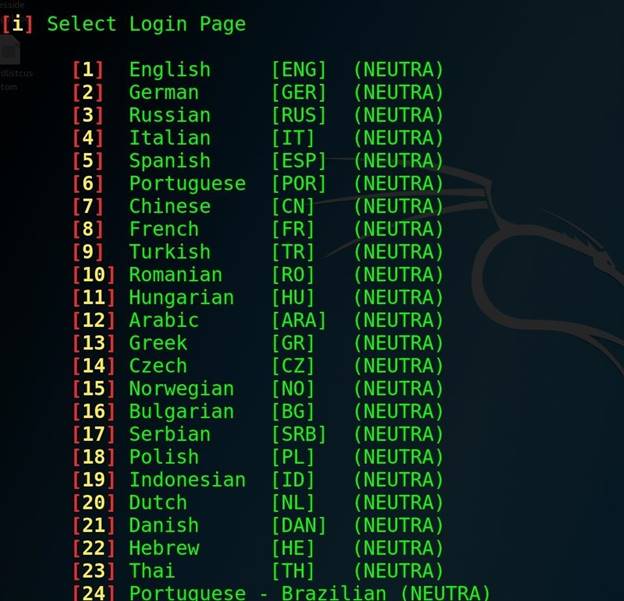

Шаг 6: Создание поддельной страницы авторизации

Для использования социальной инженерии выберите пункт 1 («Web Interface»).

Рисунок 15: Выбор метода получения пароля

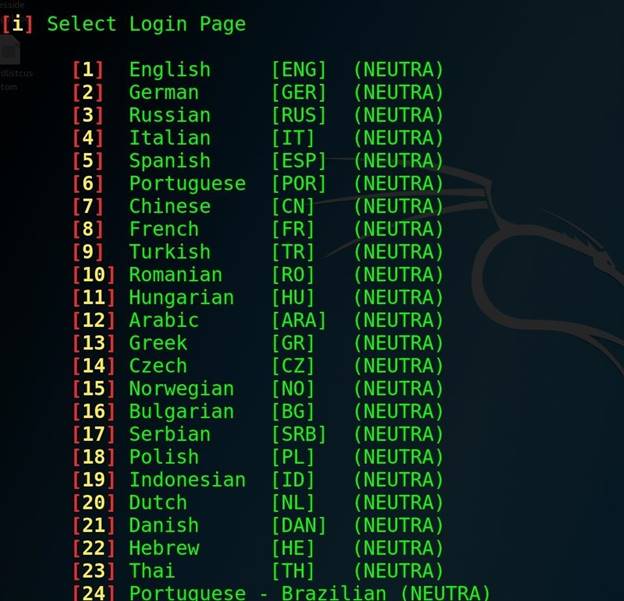

Появится меню с различными поддельными страницами, которые могут быть показаны пользователю. В целом страницы доработаны под конкретное устройство и переведены на несколько языков. Однако стандартные варианты, перед реализацией атаки, следует протестировать, поскольку внешний вид подобных страниц может выглядеть не особо убедительно.

Рисунок 16: Выбор типа страницы

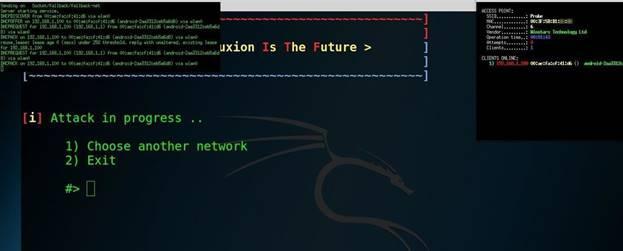

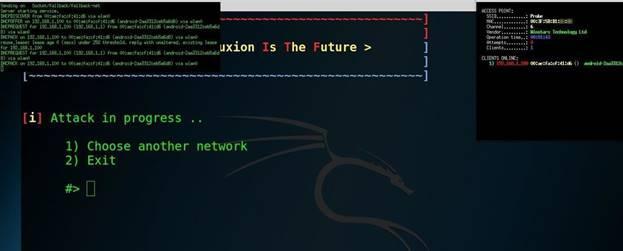

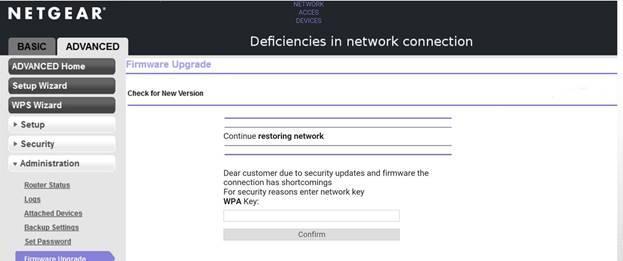

Я выбрал страницу на английском языке, заточенную под сервисы компании Netgear. Это последний шаг, после которого можно запускать реализацию сценария. Появится множество окон для создания клонированных точек доступа и одновременное заглушение настоящих Wi-Fi сетей, чтобы принудить пользователя подключаться к сетям с идентичным именем, но без шифрования.

Рисунок 17: Атака в процессе реализации

Шаг 7: Перехват пароля

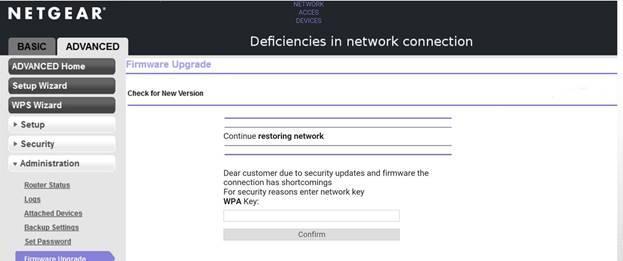

Пользователи будут перенаправляться на поддельную страницу авторизации. Будет ли пользователи вводить пароль, зависит от убедительности страницы.

Рисунок 18: Поддельная страница авторизации (выглядит не очень впечатляюще, но внешний вид можно настраивать)

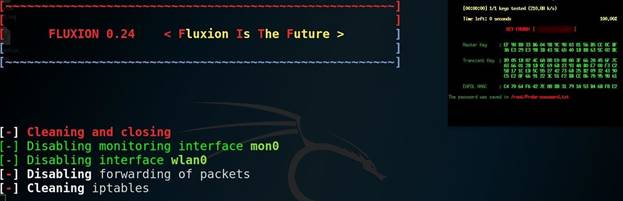

Если пользователь ввел некорректный пароль, и проверка на базе перехваченного рукопожатия завершилась неудачно, будет предложено ввести пароль повторно. После ввода корректного пароля и успешного завершения верификации при помощи Aircrack-ng, перехваченная информация будет сохранена в текстовом файле. Далее появится экран с благодарностями, заглушение прекратится, и поддельная точка доступа завершить свою работу.

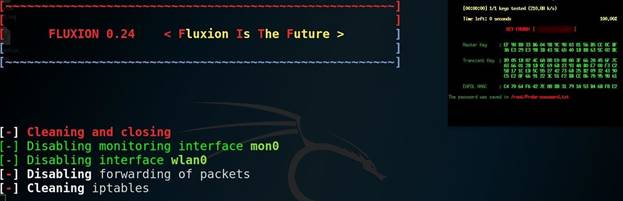

В случае успешного завершения атаки на экране Aircrack-ng отобразится перехваченный ключ.

Рисунок 19: Ключ успешно получен, и сеть в нашем распоряжении

Мои поздравления. Вы успешно получили и проверили введенный пароль. Нам удалось спровоцировать пользователя ввести пароль на поддельной странице вместо того, чтобы эксплуатировать брешь в системе безопасности.

Предупреждение: использования этой техники без разрешения владельцев сети является противозаконным.

Fluxion сочетает в себе несколько методов: сканирование, клонирование, создание поддельной точки доступа, создание поддельной страницы авторизации и использование скрипта Aircrack-ng для получения и взлома WPA-рукопожатий. Соответственно, в логах роутера остаются следы от использования этих техник, большинство из которых являются незаконными, если у вас нет разрешения на аудит.

Шаг 1: Установка Fluxion

Чтобы запустить Fluxion в нашей системе на базе Kali Linux, необходимо клонировать следующий репозитарий:

git clone https://github.com/wi-fi-analyzer/fluxion

Примечание: недавно разработчик прекратил поддерживать свой продукт, но вы можете воспользоваться старой версией при помощи команды выше (на картинке ниже используется нерабочая ссылка).

Рисунок 6: Клонирование репозитария

Затем проверьте, нет ли отсутствующих зависимостей. Зайдите в папку и запустите следующую команду.

cd fluxion

sudo ./fluxion

Рисунок 7: Первый запуск fluxion

Вы увидите список похожий на тот, что показан на картинке ниже, где указаны отсутствующие зависимости.

Рисунок 8: Список зависимостей, используемых fluxion

Далее запустите инсталлятор для получения недостающих зависимостей, чтобы все элементы указанного списка стали зелеными:

sudo ./Installer.sh

Появится окно, где будет отображаться установка недостающих пакетов. Дождитесь завершения установки всех нужных зависимостей.

Рисунок 9: Установка недостающих зависимостей

После того как все зависимости установлены, и все элементы списка стали зелеными, мы можем переходить дальше. Запускаем команду sudo ./fluxion

Рисунок 10: Стартовый экран fluxion

Шаг 2: Сканирование хотспотов Wi-Fi

Вначале нужно выбрать язык, введя соответствующий номер. Следующая стадия – идентификация цели. Если канал, который нужно атаковать, уже известен, введите значение 2. В противном случае, введите значение 1 для сканирования всех каналов и сбора информации о беспроводных сетях в течение как минимум 20 секунд.

Рисунок 11: Выбор метода сканирования

После того как в открывшемся окне вы увидите нужную беспроводную сеть, нажмите CTRL+C для остановки сканирования. Важно, чтобы весь процесс выполнялся не менее 30 секунд для подтверждения того, что клиент подключен к сети.

Шаг 3: Выбор целевой точки доступа

Выберите точку доступа с активными клиентами, введя соответствующий номер. Эта атака не будет работать, если у точки доступа нет активных клиентов, поскольку некому будет вводить пароль.

Рисунок 12: Перечень найденных точек доступа

Шаг 3: Выбор метода атаки

После выбора цели нажмите Enter для того, чтобы подцепить сетевой профиль к методу выбора типа атаки. В нашем случае мы выберем первый пункт для создания поддельной точки доступа при помощи демона Hostapd. Таким образом, будет создаваться клон на базе собранной информации. Введите 1 и нажмите Enter.

Рисунок 13: Выбор сценария атаки

Шаг 5: Получение информации о рукопожатии

Проверка введенного пароля будет осуществляться на базе перехваченного рукопожатия. Если у нас будет информация о рукопожатии, мы сможем использовать эти данные на следующей стадии. В противном случае, мы нажмем Enter для принудительного получения сведений о рукопожатии.

При выборе опции 1 («aircrack-ng») Fluxtion будет отсылать деаутентификационные пакеты целевой точке доступа от имени клиента и ожидать WPA-рукопожатия. После успешного перехвата, информации о рукопожатии появится в правой верхней части экрана (см. рисунок ниже). Введите 1 («Check handshake») и нажмите Enter для загрузки сведений о рукопожатии в конфигуратор атаки.

Рисунок 14: Получение информации о рукопожатии

Шаг 6: Создание поддельной страницы авторизации

Для использования социальной инженерии выберите пункт 1 («Web Interface»).

Рисунок 15: Выбор метода получения пароля

Появится меню с различными поддельными страницами, которые могут быть показаны пользователю. В целом страницы доработаны под конкретное устройство и переведены на несколько языков. Однако стандартные варианты, перед реализацией атаки, следует протестировать, поскольку внешний вид подобных страниц может выглядеть не особо убедительно.

Рисунок 16: Выбор типа страницы

Я выбрал страницу на английском языке, заточенную под сервисы компании Netgear. Это последний шаг, после которого можно запускать реализацию сценария. Появится множество окон для создания клонированных точек доступа и одновременное заглушение настоящих Wi-Fi сетей, чтобы принудить пользователя подключаться к сетям с идентичным именем, но без шифрования.

Рисунок 17: Атака в процессе реализации

Шаг 7: Перехват пароля

Пользователи будут перенаправляться на поддельную страницу авторизации. Будет ли пользователи вводить пароль, зависит от убедительности страницы.

Рисунок 18: Поддельная страница авторизации (выглядит не очень впечатляюще, но внешний вид можно настраивать)

Если пользователь ввел некорректный пароль, и проверка на базе перехваченного рукопожатия завершилась неудачно, будет предложено ввести пароль повторно. После ввода корректного пароля и успешного завершения верификации при помощи Aircrack-ng, перехваченная информация будет сохранена в текстовом файле. Далее появится экран с благодарностями, заглушение прекратится, и поддельная точка доступа завершить свою работу.

В случае успешного завершения атаки на экране Aircrack-ng отобразится перехваченный ключ.

Рисунок 19: Ключ успешно получен, и сеть в нашем распоряжении

Мои поздравления. Вы успешно получили и проверили введенный пароль. Нам удалось спровоцировать пользователя ввести пароль на поддельной странице вместо того, чтобы эксплуатировать брешь в системе безопасности.

Предупреждение: использования этой техники без разрешения владельцев сети является противозаконным.

Fluxion сочетает в себе несколько методов: сканирование, клонирование, создание поддельной точки доступа, создание поддельной страницы авторизации и использование скрипта Aircrack-ng для получения и взлома WPA-рукопожатий. Соответственно, в логах роутера остаются следы от использования этих техник, большинство из которых являются незаконными, если у вас нет разрешения на аудит.